Подробно о системе

Синоникс — цифровой шлюз безопасной передачи данных между изолированными сетями.

Система позволяет организовать безопасный обмен информацией между узлами одной сети или разными сетями, предотвращая распространение киберугроз и вредоносного взаимодействия между ними.

Ключевые особенности Синоникса

- Изолирует сети. Две сети, объединенные через Синоникс, становятся невидимыми друг для друга.

- Благодаря встроенной технологии изоляции и передачи пакетов между сетями нейтрализует сетевые атаки на 1, 2, 3 и 4 уровнях семиуровневой модели OSI.

- Ограничивает количество систем, которые могут получить доступ к сторонним продуктам.

- Проверяет наличие корректного сертификата для передачи файлов между сетями.

- Дополнительная блокировка работы устройства двумя специальными «пусковыми» ключами.

Принцип работы

Механизм работы. Синоникс основан на применении технологии электронной передачи пакетов данных с применением разрешающих правил, установленных в явном виде. Они должны быть настроены на каждом из двух интерфейсов независимо и согласованно. То есть разрешающие правила одного интерфейса должны быть идентичны разрешающим правилам второго интерфейса, иначе данные переданы не будут. За конфигурацию, каждую сеть и интерфейс отвечает отдельный специалист в своей сети. Канал передачи задается как IP источника, порт для приема пакетов и IP назначения, порт назначения.

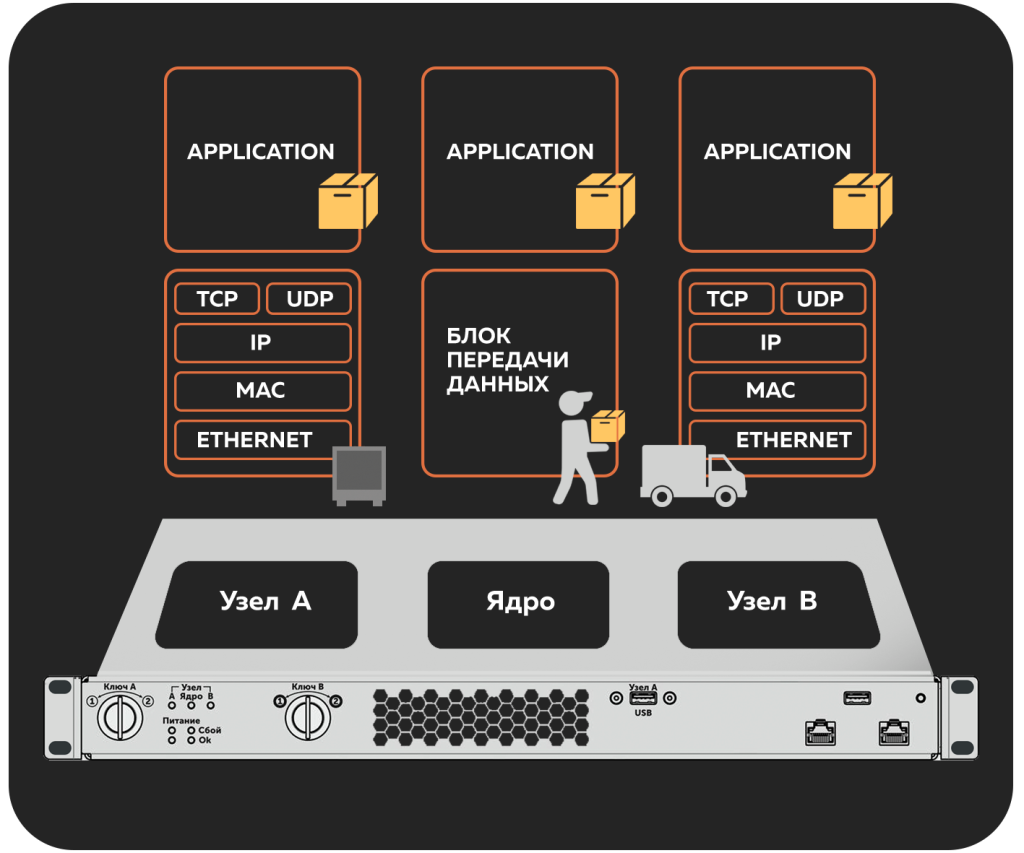

Архитектура. Устройство состоит из трёх электронных плат: Узел А, Узел B и Ядро. Синоникс подключается к каждому сегменту сети отдельным сетевым интерфейсом, предназначенным только для передачи данных. Каждый интерфейс связан со своей материнской платой (Узел А и Узел B), которая изолирована от другой через центральную плату – Ядро. Таким образом исключается прямое соединение между сетями. При передаче информации из одного сегмента в другой система «переупаковывает» информацию по аналогии с тем, как служба доставки запаковывает ваш груз в свою упаковку.

Через Ядро Синоникса передаются только заранее разрешенные потоки данных и прошедшие проверку файлы. Это позволяет минимизировать поверхность атаки на защищаемую сеть. А физическая и программная изоляция передачи данных позволяет предотвращать цепочку компрометации Узлов, повышая общую защищенность сети.

Дополнительный физический контроль. Два ключа Синоникса отвечают за физический контроль передачи данных через свой Узел. При извлечении одного из ключей мы отключаем плату, и данные не передаются. Изменение конфигурации центральной платы возможно только при наличии к ней физического доступа и вскрытии защитных пломб. Удаленное изменение конфигурации Узел А со стороны сети B технологически и конструкционно невозможно.

Совместимость

Подтверждена эффективная работа с комплексом СКДПУ НТ, а также с продуктами наших партнеров: Kaspersky ScanEngine, Dr.Web for UNIX Gateways, Infowatch TrafficMonitor и Solar Dozor.

Характеристики

- Производство. На базе отечественного оборудования.

- Оборудование. Архитектура х86-64 (2 ГГц). Оперативка 8 ГБ. Диск 128 ГБ.

- Форм-фактор. 19’’ стойка – 1U.

- ОС. Астра Линукс 1.7 SE.

- Скорость. До 1 Гб/с.

Сценарии применения

Сценарий №1

Цель: повышение производительности и непрерывности обмена между изолированными сегментами сети.

Задача: организовать непрерывный обмен данными между двумя изолированными сегментами сети и обеспечить безопасность обмена с сохранением их изоляции.

Предпосылки, условия и компромиссы:

Требования по увеличению скорости обмена информацией, получению мгновенной отчетности и параметров из технологического сегмента растут. Для решения этой задачи необходимо объединение ранее изолированных сегментов сети, к примеру, корпоративного и промышленного.

При этом риски взлома и компрометации инфраструктуры также возрастают. И во избежание остановки технологических или бизнес-процессов нужно полностью изолировать такие сегменты друг от друга.

Решение:

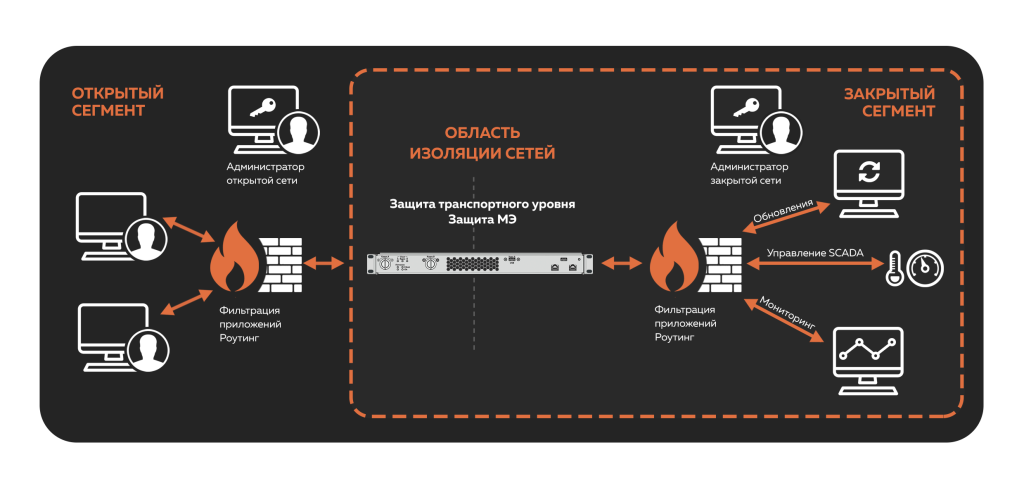

Для решения этой задачи используется шлюз безопасного стыка сетей Синоникс в сочетании с классическими решениями информационной безопасности.

Так, NGFW обеспечивает базовую защиту каждой сети, в том числе на уровне контроля приложений. В изолируемом сегменте Синоникс размещается перед NGFW со стороны общей сети или канала связи между сегментами.

В процессе передачи пакетов данных Синоникс полностью перестраивает транспортную составляющую пакета (1-4 уровень модели OSI). Таким образом исключаются атаки на этом уровне и обеспечивается дополнительная защита инфраструктуры и NGFW от атак транспортного уровня. Синоникс полностью скрывает реальную инфраструктуру защищаемого объекта, предоставляя только заранее определенный канал для обмена информацией.

Сценарий №2

Цель: соответствие требованиям регуляторов и обеспечение связи между собственной инфраструктурой и внешними компаниями (MSSP, SOC и т.п.) путем предоставления доступа к необходимым данным.

Задача: обеспечить передачу данных третьей стороне без угрозы безопасности внутренней сети компании.

Предпосылки, условия и компромиссы:

Современная информационная безопасность требует штат квалифицированных специалистов и финансовые вложения на поддержание инфраструктуры. И поэтому активно развивается процесс привлечения сторонних специализированных компаний для решения внутренних задач по ИБ – начиная с аутсорсинга специалистов и MSSP-компаний и заканчивая привлечением сторонних SOC для идентификации, расследования и реагирования на инциденты внутри инфраструктуры. Кроме того, для критически важных объектов существует требование по передаче информации в государственные системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА и FinCERT). Но любое взаимодействие с внешней инфраструктурой должно надежно защищаться и гарантировать передачу данных строго по разрешенному каналу, исключая или минимизируя возможность обратной связи с инфраструктурой.

Решение:

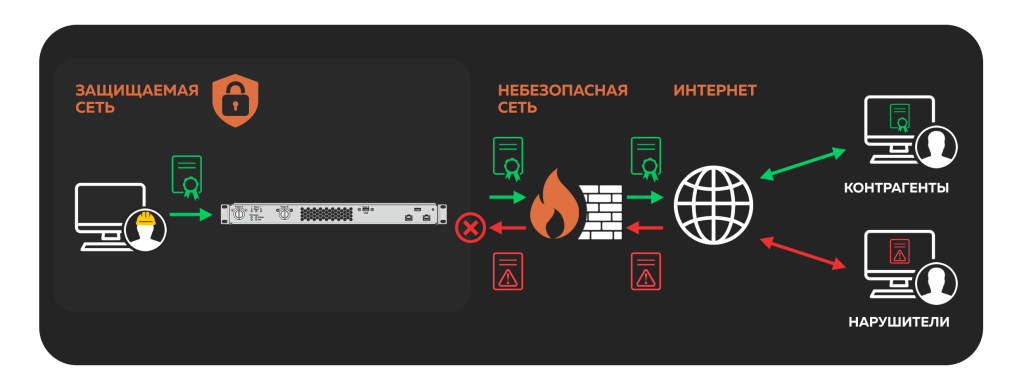

Синоникс используется для передачи важных и необходимых данных для анализа состояния инфраструктуры. Так, формируется безопасный контролируемый туннель до внешней стороны, которым может выступать регулятор и внешние центры обработки данных и реагирования (внешний и коммерческий SOC, ГосСОПКА, FinCERT и др.), а также внешние компании, обеспечивающие работу ИТ и ИБ (подрядчики и MSSP-компании).

Синоникс соединяет конфиденциальную и открытую сети. Информация из защищаемого сегмента ограждена от внешнего воздействия благодаря безопасному контролируемому каналу передачи данных. Передача любых вредоносных объектов через Синоникс в защищаемую сеть с внешней стороны контролируется и предотвращается за счет встроенных средств проверки цифровой подписи файлов, а также дополнительного контроля при помощи интегрируемых средств антивирусной защиты. Благодаря контролируемой передачи и возможности дополнительной интеграции с внешними DLP-системами средствами ICAP-протокола решение минимизирует риски утечки конфиденциальной информации из защищаемой сети.

Для реализации полноценной защиты на всех уровнях Синоникс устанавливается совместно с NGFW, расширяя возможности контроля и фильтрации пакетов данных. Система полностью скрывает реальную инфраструктуру защищаемого объекта и предоставляет только заранее определенный канал для обмена информацией.

Сценарий №3

Цель: повышение производительности и надежности процесса обновления промышленных объектов.

Задача: развернуть надежную и высоко защищенную автоматизированную систему для обмена файлами между двумя изолированными сегментами сети.

Предпосылки, условия и компромиссы:

Процесс обновления оборудования и средств защиты, например, антивирусных баз требует связи и возможности доставки файлов в изолированные контуры. Существующие и наиболее распространенные технологии доставки файлов (перенос файлов на «флешке» или АРМ с двумя сетевыми картами) позволяют реализовать этот процесс, но не могут полностью автоматизировать его. При этом всегда существует «человеческий фактор», который влияет на безопасность изолированных объектов. Следовательно, требуется решение, которое совмещало бы удобство и безопасность и было бы автоматизировано.

Решение:

Пользователь из одной сети подключается по протоколу передачи файлов sftp к шлюзу Синоникс и получает доступ к изолированному на его стороне файловому SFTP серверу. Вход осуществляется только при предоставлении корректной УЗ (имени пользователя и пароля) от шлюза Синоникс.

Пользователь размещает файл в каталоге для отправки и ожидает его перемещения на сторону другой сети (промышленной). После полной загрузки в каталог файл автоматически оказывается в очереди на передачу. При этом до фактического перемещения на сторону защищаемой сети он проходит ряд проверок, заданных администратором устройства, а именно:

- проверка маски файла (формата имени);

- проверка цифровой подписи файла;

- проверка через внешние системы по протоколу ICAP.

Если все заданные проверки пройдены, файл получает разрешение на передачу и перемещается устройством на другую сторону в защищаемую сеть. Он может быть размещен в собственном файловом хранилище или передан на целевой сервер по протоколу передачи данных sftp.

Со стороны защищаемой сети другой пользователь так же подключается к Синониксу, используя свои УЗ (имя пользователя и пароль), и может забрать файл из каталога, в котором размещаются переданные файлы. Также шлюз Синоникс может использоваться для двунаправленной передачи файлов между сегментами.

Сценарий описывает процесс безопасного объединения двух сетей для передачи файлов. При этом возможна конфигурация, при которой устанавливать другие соединения кроме передачи файлов запрещено и невозможно.

Сценарий №4

Цель: обеспечение дополнительной степени защиты при передаче данных в закрытый сегмент и организация безопасного контролируемого доступа в него.

Задача: организовать изоляцию сегментов сетей с возможностью передачи части данных из закрытого контура и обеспечить контролируемый доступ к критически важным объектам средствами PAM-системы.

Предпосылки, условия и компромиссы:

Получение актуальных и оперативных данных из закрытых, изолированных сегментов является актуальной, но не единственной задачей в современных реалиях глобальной цифровизации бизнеса. Также важно оперативно обеспечить удаленный доступ к объектам в таких сегментах при условии, что он не только регламентирован, но и надежно защищен и соответствует всем предъявляемым к этим объектам требованиям регуляторов.

Решение:

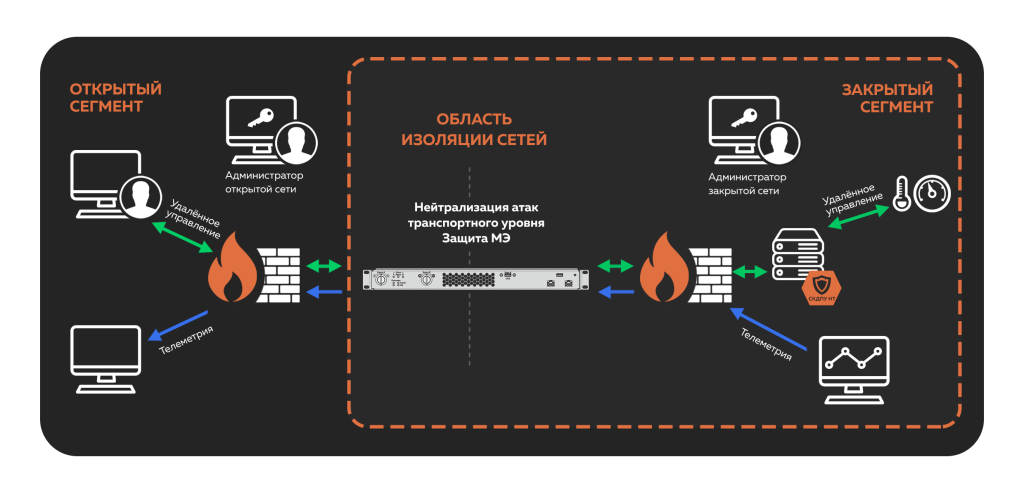

Для достижения цели используется шлюз безопасного стыка сетей Синоникс в сочетании с PAM-системой СКДПУ НТ.

В рамках организованного безопасного канала между двумя сетями располагается Синоникс. Он предоставляет дополнительный контроль и фильтрацию пакетов на транспортном уровне и обеспечивает связь между заранее определенными системами двух сетей, одной из которой является СКДПУ НТ. NGFW, который размещается после Синоникса, создает базовую защиту изолированной сети. Далее со стороны закрытого сегмента – СКДПУ НТ, через которую проходит контролируемый безопасный доступ к целевой системе. Таким образом обеспечивается не только высокий уровень контроля проходящей между сетями информации, фильтрация и защита от атак на транспортном уровне, но и управление привилегированным доступом внутри закрытого сегмента.